Discordの「期限切れ招待リンク」悪用フィッシング詐欺が報告される。知らぬ間に悪意あるサーバーに加入させられる、巧妙な手口

Discordの期限切れ招待リンクを悪用したフィッシングが報告されている。

Discordの期限切れ招待リンクを悪用したフィッシングが報告されている。招待リンクは悪意のあるDiscordサーバーにリダイレクトされ、認証プロセスを偽装してマルウェアをインストールする手口だという。サイバーセキュリティ情報サイトCheck Point Researchなどが報告している。

Discordは、PC・モバイルのほかPS5/Xbox向けにも展開されているコミュニケーションツール。ユーザーは自由にサーバーを立てて、ほかのユーザーとの集いの場にできる。同ツールではテキストでのチャットのほか、音声による複数人でのボイスチャットや映像配信も可能だ。

Discordではサーバーにユーザーを招くための招待リンクというシステムが存在。サーバーの管理者や加入中のメンバーが招待リンクを生成し、ユーザーは招待リンクをクリックしてサーバーへと加入することができる。招待リンクには7日間で期限切れとなる「一時招待リンク」、有効期限のない「永続招待リンク」があり、これらのリンクにはランダムな英数字が生成される。また、Discordの認証済み・パートナーシップ締結済みサーバーや、サーバーブーストが最大レベルのサーバーではリンクの文字列を自由に設定可能な「カスタム招待リンク」も生成可能だ。

今回、この期限切れとなった「一時招待リンク」を標的としてフィッシングが確認された。Check Point Researchによると、攻撃者は悪意のあるDiscordサーバーを立てて、期限切れとなったランダムな英数字を「カスタム招待リンク」として再利用。ユーザーは信頼できるサーバーの招待リンクを期待してクリックしたにもかかわらず、期限切れであった場合は悪意のあるサーバーへと誘導されてしまうわけだ。なお、「一時招待リンク」以外の招待リンクも、サーバー側で無効化された場合はフィッシングの対象となる可能性はある。

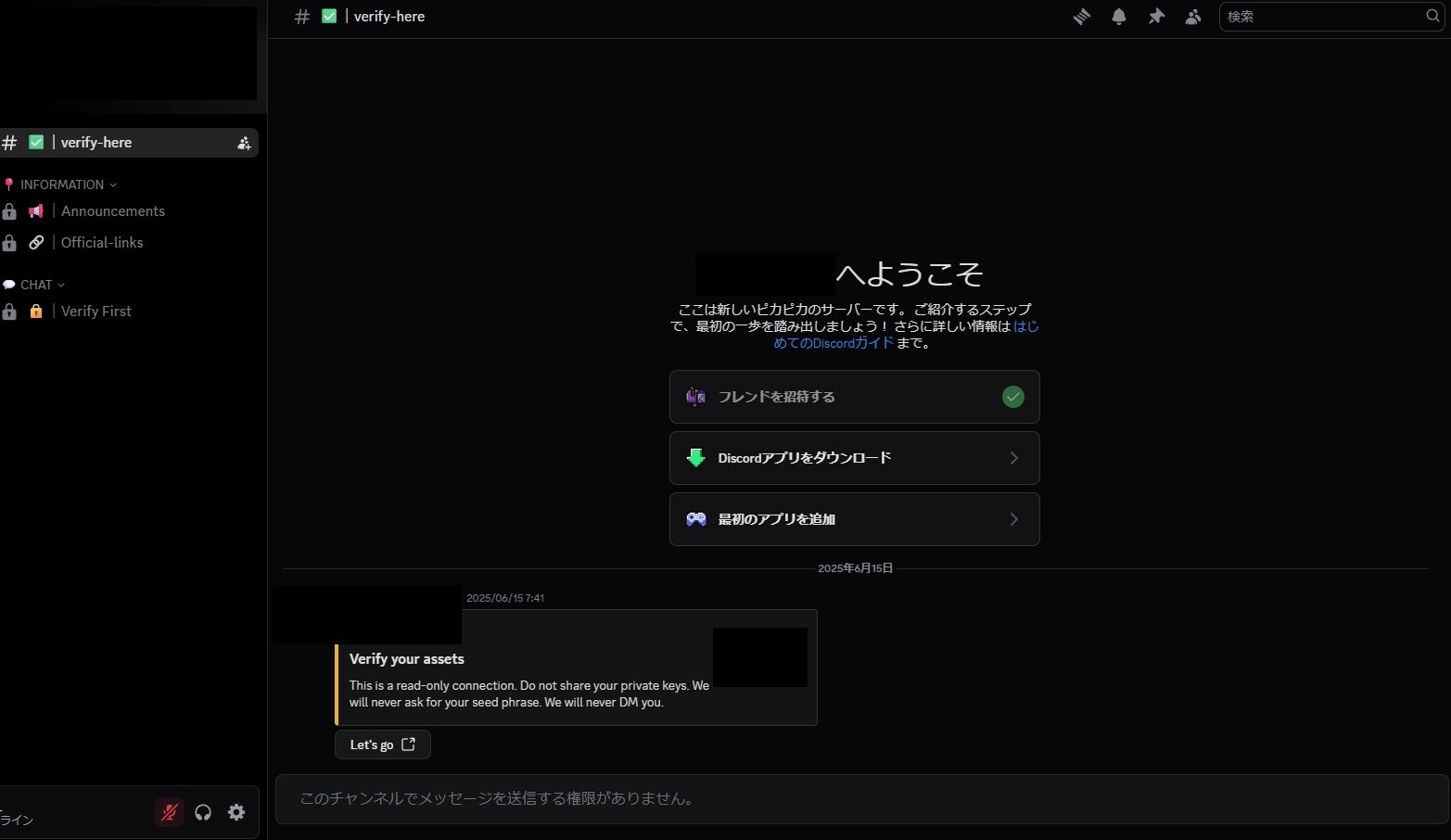

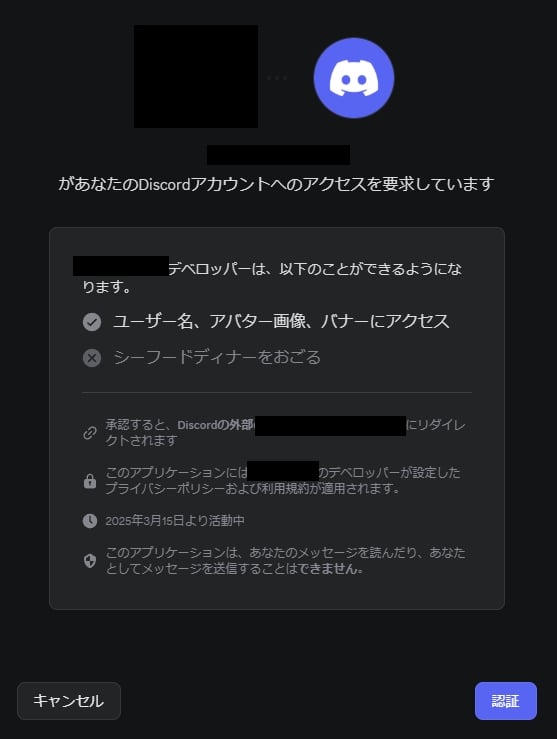

確認されている悪意のあるサーバー自体は実際のDiscordサーバーであり、アクセスできるのはverify(認証)チャンネル一つだけとなっている。verifyチャンネルにはbotにより、そのほかのチャンネルへアクセスするための認証リンクが掲載。認証リンクをクリックするとbotからユーザー情報へのアクセスの承認を求められ、承認してしまうとフィッシングサイトへとリダイレクトされる。

フィッシングサイトではDiscordのUIを模倣した認証画面が表示され、「ClickFix」という手法によりユーザーに悪意のあるコードを実行させる。具体的な認証手順としては、Step1「Windows+R」、Step2「Ctrl+V」、Step3「Enter」というシンプルな操作により、ユーザー自身がWindows上で悪意のあるPowerShellを実行。その後はPastebinやGitHubから段階的に、リモートアクセス型のトロイの木馬AsyncRATや、認証情報や暗号通貨ウォレットを取得する Skuld Stealerなどのマルウェアがインストールされてしまう。Check Point Researchによれば、段階的なインストールにより優秀なウィルス対策ソフトの検出も回避するという。

今回のフィッシング手法の巧妙なところは、元々は信頼できるサーバーの招待リンクが再利用される点と、招待リンクで加入する悪意のあるサーバー自体は実際のDiscordサーバーである点だ。招待されたユーザー側で招待リンクが期限切れかどうかを見分ける手段がなく、悪意のあるサーバーであっても目的どおりのサーバーにたどり着いたと誤認しうる。信頼できるサーバーと思いこんだ状態で、言われるがままにフィッシングサイトへと誘導されることが懸念される。

そのためたとえ招待リンクで加入したサーバーでも、「本当に目当てにしていたサーバーかどうか」は注意深く判断すべきだろう。また仮にフィッシングサイトへと誘導された場合でも、一般的な認証手順とは異なる操作を実行しないよう注意したい。なおCheck Point Researchによると、Discordは同誌にて報告されていた悪意のあるサーバーのbotを既に無効化したという。しかしながら、弊誌でCheck Point Researchの報告内にあったサーバーに実際に加入したところ、新たなbotの存在を確認できた。期限切れ招待リンクと同じURLをカスタム招待リンクとして再利用できるという根本が解決されない限り、攻撃者とのいたちごっこになりそうだ。Discordの今後の対応が注目される。

この記事にはアフィリエイトリンクが含まれる場合があります。